??????? 美國服務器在日常維護操作中進行網絡漏洞掃描和修復,是確保美國服務器網絡安全的關鍵步驟,因此本文小編就來分享下美國服務器進行網絡漏洞掃描和修復的詳細操作指南。

??????? 一、網絡漏洞掃描與修復的重要性?

??????? 美國服務器作為數據存儲和業務運行的核心,面臨著來自全球的網絡威脅。而美國服務器通過定期漏洞掃描和修復,可以及時發現并解決系統、應用程序和配置中的安全缺陷,防止黑客利用漏洞對美國服務器發起攻擊,如數據泄露、勒索軟件或服務中斷。此外合規性要求,如PCI DSS、HIPAA等,也強制企業必須執行定期的安全審計。

??????? 二、網絡漏洞掃描的詳細步驟?

??????? 1、準備階段:信息收集與工具選擇?

??????? - 目標信息收集:

??????? 明確需要掃描的美國服務器IP地址、域名、開放端口、操作系統版本及運行的服務。

??????? # 使用Nmap獲取服務器基本信息

nmap -sV -O <服務器IP>

??????? - 選擇掃描工具:

??????? 根據美國服務器需求選擇開源或商業工具,例如:

??????? Nessus:功能強大的商業工具,支持深度掃描和合規性檢查。

??????? OpenVAS:開源解決方案,適合資源有限的團隊。

??????? Nmap:快速美國服務器端口掃描和基礎漏洞探測。

??????? 2、配置掃描參數?

??????? - 設置掃描范圍:

??????? 限定IP地址、端口范圍或美國服務器的特定服務(如HTTP、SSH)。

??????? # Nessus示例:創建掃描任務并指定目標

/opt/nessus/sbin/nessuscli addscan --name "US_Server_Scan" --targets <服務器IP>

??????? - 選擇掃描類型:

??????? 快速掃描:適用于初步檢測,耗時短但可能遺漏細節。

??????? 深度掃描:全面檢查美國服務器漏洞、配置錯誤和弱密碼。

??????? 合規性掃描:針對PCI、ISO 27001等標準生成報告。

??????? 3、執行掃描?

??????? - 啟動掃描任務:

??????? # Nessus執行掃描

/opt/nessus/sbin/nessuscli startscan --name "US_Server_Scan"

??????? - 監控掃描進度:

??????? 通過工具界面或命令查看實時狀態,避免對美國服務器性能造成過大影響。

??????? 4、分析掃描結果?

??????? - 生成報告:

??????? 工具會自動生成美國服務器漏洞列表,包含風險等級(高危/中危/低危)、CVE編號、修復建議等。

??????? # Nessus導出報告

/opt/nessus/sbin/nessuscli report --format pdf --output US_Server_Report.pdf --chapters vulnerabilities --scan "US_Server_Scan"

??????? - 優先級排序:

??????? 優先處理美國服務器高危漏洞,如未修復的SQL注入、過時的SSL證書等,再逐步解決中低風險問題。

??????? 三、漏洞修復的具體操作?

??????? 1、系統與軟件更新?

??????? - 應用安全補丁:

??????? 及時安裝操作系統和應用程序的官方更新,修復美國服務器已知的漏洞。

CentOS/RHEL系統更新:yum update -y? Ubuntu/Debian系統更新:apt-get update && apt-get upgrade -y

??????? - 驗證補丁兼容性:

??????? 在測試環境中驗證補丁,避免因更新導致美國服務器的網絡業務中斷。

??????? 2、配置加固?

??????? - 禁用不必要的服務:

??????? 關閉美國服務器未使用的端口和服務(如FTP、Telnet),減少攻擊面。

??????? # 關閉防火墻中不必要的端口(以iptables為例)

iptables -A INPUT -p tcp --dport 25 -j DROP

??????? - 強化身份驗證:

??????? 啟用多因素認證(MFA),強制美國服務器使用復雜密碼策略。

??????? # Linux系統設置密碼策略

echo "password\tpam_pwquality.so retry=3 minlen=12 dcredit=-1 ocredit=-1 ucredit=-1 lcredit=-1" >> /etc/pam.d/system-auth

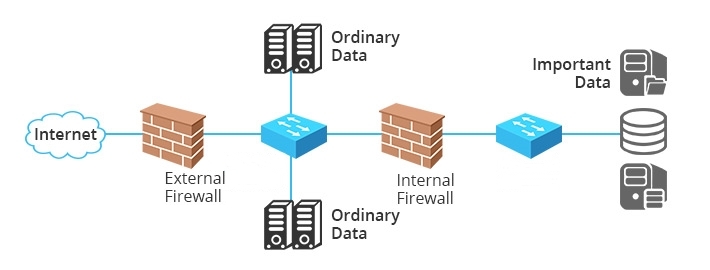

??????? 3、網絡安全設備部署?

??????? - 配置防火墻:

??????? 使用iptables、Firewalld或美國服務器云防火墻限制訪問規則。

??????? # Firewalld允許特定IP訪問SSH

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="<信任IP>" port protocol="tcp" port="22" accept'? firewall-cmd --reload

??????? - 部署入侵檢測系統(IDS):

??????? 使用美國服務器Snort或OSSEC監控異常流量和日志。

??????? 4、數據加密與備份?

??????? - 傳輸加密:?

??????? 配置HTTPS/SSL證書,確保美國服務器數據在傳輸中不被竊取。

??????? # 使用Let's Encrypt免費證書

certbot --apache -d <域名>

??????? - 定期備份:?

??????? 將美國服務器關鍵數據備份至離線存儲或云存儲(如AWS S3)。

??????? 四、操作命令匯總?

??????? 1、漏洞掃描命令?

??????? # Nmap基礎掃描

nmap -sV -O <服務器IP>

??????? # Nessus創建掃描任務

/opt/nessus/sbin/nessuscli addscan --name "US_Server_Scan" --targets <服務器IP>

??????? # Nessus啟動掃描

/opt/nessus/sbin/nessuscli startscan --name "US_Server_Scan"

??????? # Nessus導出報告

/opt/nessus/sbin/nessuscli report --format pdf --output US_Server_Report.pdf --chapters vulnerabilities --scan "US_Server_Scan"

??????? 2、系統更新命令?

CentOS/RHEL更新:yum update -y? Ubuntu/Debian更新:apt-get update && apt-get upgrade -y

??????? 3、防火墻配置命令?

??????? # IPtables關閉端口25

iptables -A INPUT -p tcp --dport 25 -j DROP

??????? # Firewalld允許特定IP訪問SSH

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="<信任IP>" port protocol="tcp" port="22" accept'? firewall-cmd --reload

??????? 美國服務器的網絡漏洞掃描和修復是一個持續的過程,需結合自動化工具與人工分析,才能有效應對不斷演變的威脅。通過定期掃描(如每周或每月)、及時修復高危漏洞、強化安全配置,并配合員工培訓與應急響應計劃,可以顯著降低美國服務器被攻擊的風險。正如開頭強調的,安全不僅是技術問題,更是流程與意識的結合,只有將漏洞管理納入日常運維,才能真正做到防患于未然。

??????? 現在夢飛科技合作的美國VM機房的美國服務器所有配置都免費贈送防御值 ,可以有效防護網站的安全,以下是部分配置介紹:

| CPU | 內存 | 硬盤 | 帶寬 | IP | 價格 | 防御 |

| E3-1270v2 | 32GB | 500GB?SSD | 1G無限流量 | 1個IP | 350/月 | 免費贈送1800Gbps?DDoS防御 |

| Dual E5-2690v1 | 32GB | 500GB?SSD | 1G無限流量 | 1個IP | 799/月 | 免費贈送1800Gbps?DDoS防御 |

| Dual E5-2690v2 | 32GB | 500GB?SSD | 1G無限流量 | 1個IP | 999/月 | 免費贈送1800Gbps?DDoS防御 |

| Dual Intel Gold 6152 | 128GB | 960GB NVME | 1G無限流量 | 1個IP | 1299/月 | 免費贈送1800Gbps?DDoS防御 |

??????? 夢飛科技已與全球多個國家的頂級數據中心達成戰略合作關系,為互聯網外貿行業、金融行業、IOT行業、游戲行業、直播行業、電商行業等企業客戶等提供一站式安全解決方案。持續關注夢飛科技官網,獲取更多IDC資訊!